Dark Patterns 2.0

Блог » Dark Patterns 2.0

Как сайты в 2025 маскируют антифрод под UX

Dark patterns (темные паттерны) — это 🪄 дизайнерские приемы, которые вводят пользователей в заблуждение и заставляют их совершать действия, нужные авторам сайтов.

Популярные Dark Patterns

Наверняка, вы не раз замечали, что:

- Подписки продляются автоматически;

- В сумму оплаты неожиданно добавляются новые цифры;

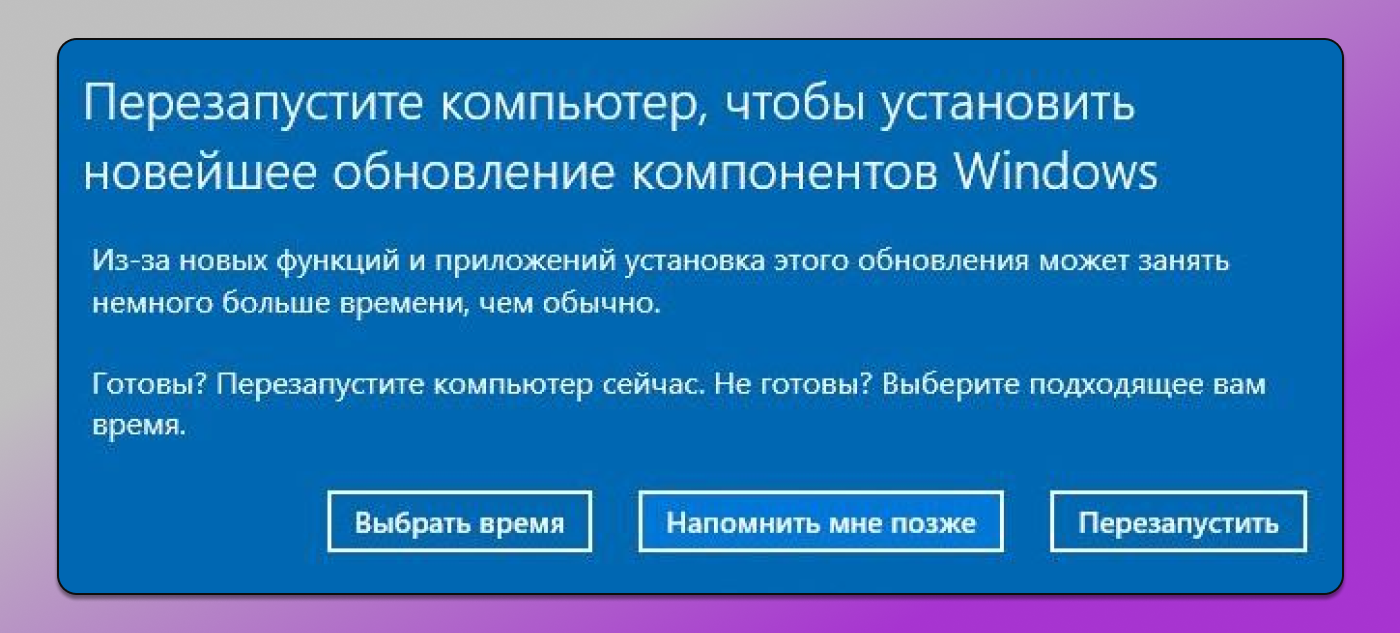

- Отказаться от установки обновления невозможно.

Отменить установку обновлений Windows нельзя. Можно только перенести.

Все это и называется ⬛ темными паттернами. Сюда же относится и ряд других уловок:

- Замаскированная реклама. Например, вы нажимаете на боковую панель, чтобы свернуть картинку. а там открывается новая страница;

- Невозможность выйти. Некоторые мобильные приложения не реагируют на кнопку выхода, и выйти из них можно только если кликнуть на уведомления других приложений;

- Таймер обратного отсчета. Создает впечатление, что уходит возможность получить скидку, хотя на если перезагрузить страницу или дождаться истечения времени, скидка никуда не уйдет.

Dark Patterns в роли антифрода

Подобные приемы используются и как 👨⚖️ антифрод-система. Разработчики многих сервисов прекрасно знают о существовании андтидетект-браузеров и о том, что пользователи смогут подменять цифровой отпечаток. Поэтому они и прибегают к Dark Patterns, чтобы 😐 усложнить жизнь накрутчикам. Рассмотрим наиболее популярные приемы UI и UX антифрода.

«Подтвердите, что это действительно вы» — постоянные проверки

Многие сайты требуют регулярную аутентификацию с периодичностью в несколько дней или недель. Чаще всего аутентификация происходит через SMS, e-mail. Нередко она происходит и через капчу (чтобы убедиться, что вы не бот). Формально это выглядит как:

- «Мы заботимся о вашей безопасности»

- «Мы не хотим, чтобы кто-то другой получил доступ к вашему аккаунту»

Сайт Propellerads регулярно требует ввести код, который он отправляет по почте.

На деле же в рамках таких перманентных проверок выявляют доступ к 📩 почте и 📱 телефону (вдруг почтовый ящик или телефон — временный), а также осуществляют:

- Сканирование цифрового отпечатка устройства (device fingerprinting);

- Анализ поведенческих паттернов (behavioral biometrics).

К тому же при мультиаккаунтинге такие проверки проходить не слишком удобно и это отпугивает некоторых фродеров.

«Настройте интерфейс под себя» — onboarding стал инструментом антифрода и слежки

Некоторые сайты и приложения предлагают провести 🛠 кастомизацию интерфейса сразу после регистрации:

- Выбрать интересы;

- Отметить любимые категории;

- Указать предпочтения в ленте новостей;

- Выбрать темы для рассылок;

- Персонализировать внешний вид или функциональность.

Сайт поиска авиабилетов KIWI сразу предлагает выбрать язык и валюту.

На первый взгляд — это 👩❤️👨 забота о пользователе. Однако на деле сайт получает дополнительную информацию для анализа браузерных отпечатков. На основе большого массива данных система имеет примерное представление, что и как выбирают реальные пользователи, что выбирают фродеры, а что — боты. Когда пользователь настраивает интерфейс под себя, система оценивает:

- Насколько человечески выглядит поведение пользователя;

- Как быстро он принимает решения;

- Кликает ли случайным образом или осознанно;

- Выбирает ли комбинации интересов, характерные для нормальных юзеров.

Если человек действует 🚀 «слишком быстро», «слишком шаблонно» или «слишком обобщенно» — это сигнал потенциального бота или мультиаккаунта.

У платформы могут быть данные о ранее заблокированных аккаунтах, с которыми будут сопоставлены:

- Структура предпочтений;

- Скорость прохождения onboarding;

- Набор интересов.

При подозрительном сходстве с заблокированными пользователями система может снизить траст пользователя, запустить дополнительные проверки или ограничить функциональность.

Элементы UX для идентификации личности

Многие сервисы в последнее время требуют 📱 привязывать номер телефона для авторизации. Это делается не только, чтобы пользователь мог быстро восстановить доступ. Платформа проверяет номер на предмет повторного использования, геолокации и истории блокировок. Даже если человек использует виртуальные номера — система может делать HLR-запросы или сравнивать метаданные SMS.

Другой прием — просьба 🌏 указать свой город или даже физический адрес (например, для доставки). Это делается, чтобы сервис мог сравнить адрес с другими характеристиками: геолокацией, IP и параметрами фингерпринт, характерными для пользователей из этой географической точки.

Еще один способ — это 🙋♂️ предложить бонус за иные данные. Например, скидку для студентов и пенсионеров. Чтобы ее получить, нужно предъявить удостоверение или другие документы.

Сайт соответственно эти данные считывает и сопоставляет с данными других пользователей, а также с цифровым отпечатком.

Намеренное раздражение

Многие накрутчики, фармеры и боты работают по шаблону, а иногда и прибегают к автоматизированным цепочкам действий. Ярчайший пример таких алгоритмов — сценарии пользовательских действий, например, в 🔥 Dolphin Anty.

Системы антифрода используют поведенческую биометрию, то есть, отслеживает скорость ввода, тайминги кликов, шаблоны навигации. И чтобы выявить автоматизированные алгоритмы, сайты иногда намеренно выдают ошибки в своей работе. Так как поведение робота механизировано, оно не зависит от фрустраций — бот не «психанет» от ошибки и просто продолжит монотонно делать то, что делал прежде.

Реальный пользователь же в ответ на ошибки сайта начинает кликать повторно, шевелить мышью, перезагружать страницу. Некоторые пользователи начинают бить по клавишам, в то время как другие просто ждут, когда веб-ресурс отреагирует.

Вот популярные примеры искусственных ошибок:

- Замедление интерфейса. Если антифрод подозревает пользователя, он может увеличить задержку отклика кнопок, скролла, загрузки. Бот продолжит действовать без изменений и это послужит поводом для дальнейших проверок. Иногда этот прием используется в онлайн-кабинетах банков, e-commerce-платформах, онлайн-кассах;

- Ошибки в работе. Это баги вида: «Произошел сбой, повторите позже», «Неизвестная ошибка», «Не удается сохранить данные». Пользователи в ответ на это жмут на кнопку снова, обновляют страницу, а иногда производят и другие действи. Возможно, вы сталкивались с такими багами, когда с первой попытки не удается что-то скачать, сохранить, но со второй попытки все происходит гладко и спокойно. Такое подкидывают только подозрительным пользователям;

- Скрытые тайм-ауты. Система намеренно увеличивает время отклика API-запросов, подвешивает форму, будто сервер «думает». Цель — спровоцировать выход из сессии или альтернативные действия, по которым можно построить модель поведения. Этим способом можно не только проверить пользователя, но и непрямым образом отсечь пользователей, которых система подозревает в накрутках, однако не желает сообщать об этом напрямую;

- Многошаговые формы. Пользователю предоставляется форма с множеством обязательных полей (например, дважды ввести email, выбрать страну из выпадающего списка с 200+ пунктами и т.д.). Нужна она не только, чтобы знать больше информации про юзера. Делов том, что реальный человек ее все-таки заполняет. Бот либо ее не проходит, либо заполняет ее слишком быстро. Формы со множеством полей используются в криптобиржах, банках, СРА-сетях, платежных системах и т.п..

- «Случайные» логауты или потеря сессии. Система внезапно разлогинивает пользователя после определенного действия. Визуально это выглядит как ошибка сессии или истечение времени. Боты в ответ не восстанавливают логин, а фродеры зачастую заводят новый аккаунт;

- Всплывающие окна с рекламой. Их цель — не только что-то прорекламировать. Если пользователь закрывает или сворачивает такое окно, это похоже на поведение реального пользователя. Боты обычно на такие окна не реагируют.

«Join fast company today» — то самое всплывающее окно.

Примеры UX-антифрода в реальной жизни

Facebook — искусственное замедление интерфейса. При подозрении на бота или накрутку Facebook намеренно замедляет отклик интерфейса. Если пользователь проявляет типичные для большинства живых людей действия, аккаунт заслуживает доверия. В противном случае, ему могут заблокировать доступ или перейти к пункту ниже.

Проверка личности через real-time KYC. К этому прибегает FB при подозрении на мультиаккаунтинг, но чаще этим приемом пользуется Dojah — финтех-платформа Африки. При регистрации этот сервис требует загрузки фото/ID и прохождения живой проверки. Живой пользователь ищет документы, делает фото и это отнимает какое-то время. Боты и фродеры либо отсеиваются, либо загружают заранее подготовленные документы, что служит маркером подозрительности.

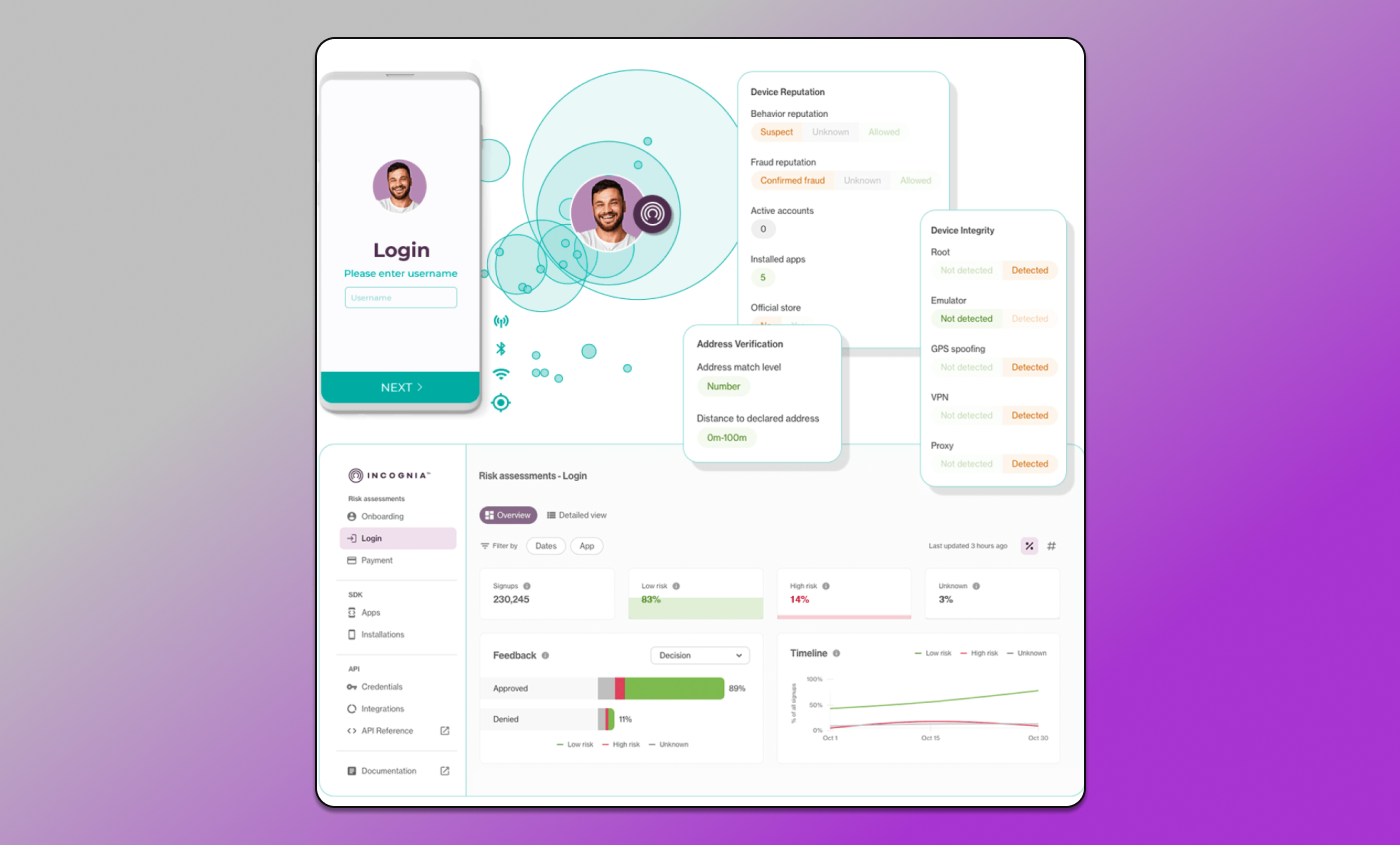

Incognia — умная настройка проверок по уровням риска. Это платформа для настройки антифрод-проверок на сайтах, Платформы типа Incognia внедряют многоуровневую проверку:

- Низкий риск — минимальные проверки, почти незаметные;

- Высокий риск — дополнительная верификация (SMS, email, капча).

Таким образом, хороший пользователь почти не замечает проверку, а мошенник сталкивается с задержками и препятствиями.

Настройка уровней антифрод-проверок в Incognia.

Как противодействовать UX-антифроду и Dark Patterns?

По сути все, что вам нужно — это качественный антидетект и максимальное соответствие среднестатистическому пользователю. А для этого достаточно следовать нескольким несложным пунктам:

- Если для каких-то сайтов нужна почта, логиньте ее прямо в том же браузере, который используете для работы с сервисом;

- Приобретая онлайн-номера, e-sim, позаботьтесь о том, чтобы код соответствовал не только стране, но и области/городу, на которые настроены прокси;

- Сведите к минимуму автоматизацию. По возможности заполняйте все вручную и используйте как можно меньше автоматизированных действий.

Самое главное — используйте антидетект-браузеры с регулярными обновлениями, как, например, 🚀 Dolphin Anty. Их разработчики следят за обновлениями антифрод-систем и соответствующим образом обновляют свои программные продукты.