Quais plugins podem expor seu antidetect

Blog » Quais plugins podem expor seu antidetect

Você pode usar o melhor antidetect do mundo, configurar perfeitamente a impressão digital e ainda assim 🔎 os sistemas antifraude vão te pegar. Por quê? Simples — existem 🧩 plugins de navegador que podem revelar sua identidade. Quais são essas extensões e como usá-las sem comprometer sua anonimidade — explicamos abaixo.

Extensões de VPN

Usar 🔗 proxies, e não VPNs, em navegadores antidetect é a regra número um. Mas, só para reforçar, vale lembrar por que você nunca deve usar serviços de VPN dentro de um antidetect.

É verdade que, para muitos sistemas antifraude, uma Virtual Private Network não é um gatilho, já que muitos usuários legítimos também usam. No entanto, com uma VPN, informações como o IP real e 🌏 a localização do usuário acabam vazando.

![]()

Todos os sistemas antifraude veem exatamente o fuso horário real e o conjunto de idiomas do dispositivo — e não o que a VPN mostra. Ao usar VPN, todos os dados essenciais “vazam” por ela, e por isso o sistema antifraude rapidamente percebe que todos os navegadores estão sendo usados pela mesma pessoa.

Carteiras de criptomoedas

Isso inclui 💲 Metamask, Trust Wallet, Phantom e outras extensões que dão acesso a contas de cripto. Plugins de carteiras cripto coletam os seguintes dados:

- Endereço IP e localização geográfica;

- Fuso horário;

- Configurações do sistema (SO, deviceMemory, hardwareConcurrency);

- Estado do WebGL, Canvas e AudioContext;

- Comportamento na interface (assinaturas, login, endereços de carteira);

- Ambiente local e histórico de chamadas (por exemplo, quais sites pediram acesso à carteira).

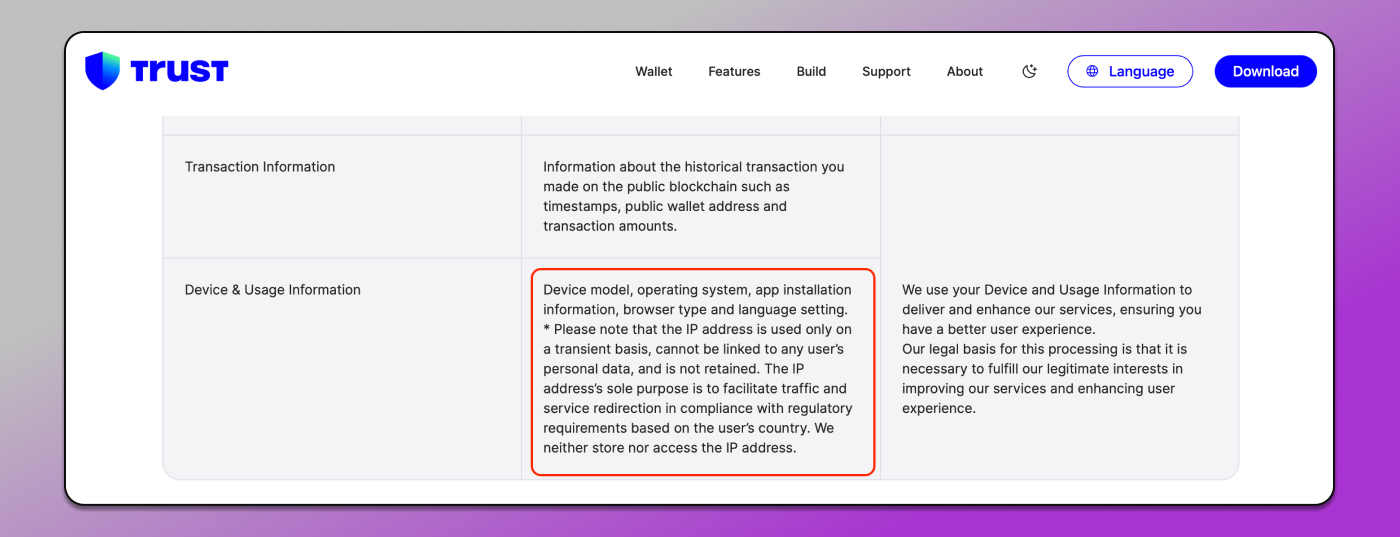

Exemplo dos dados que o Trust Wallet coleta.

Assim, ao fazer login em plataformas cripto, a carteira envia ao site o window.ethereum.address — uma propriedade especial da carteira que o site usa para operar com ela.

O 🎦 cenário de deanonymização mais comum é o seguinte:

- Um perfil de navegador com o plugin da carteira é iniciado;

- O plugin se conecta a um dApp (como o OpenSea ou Uniswap);

- O usuário faz login na carteira usando senha ou seed phrase;

- A extensão salva a impressão digital do sistema, o endereço IP e também o endereço público da carteira, junto com a atividade realizada nela.

Agora, se esse mesmo wallet for usado em outro perfil de navegador, o site do dApp rapidamente percebe que a mesma carteira foi usada em dois ambientes “diferentes”. Isso porque o fingerprint é diferente, o IP (e às vezes a localização) também são diferentes, mas o window.ethereum.address é o mesmo. O sistema antifraude detecta essas anomalias e, por causa disso, pode limitar ou até mesmo ❌ bloquear o usuário. E nenhum antidetect consegue substituir o window.ethereum.address para evitar essa detecção.

Grammarly

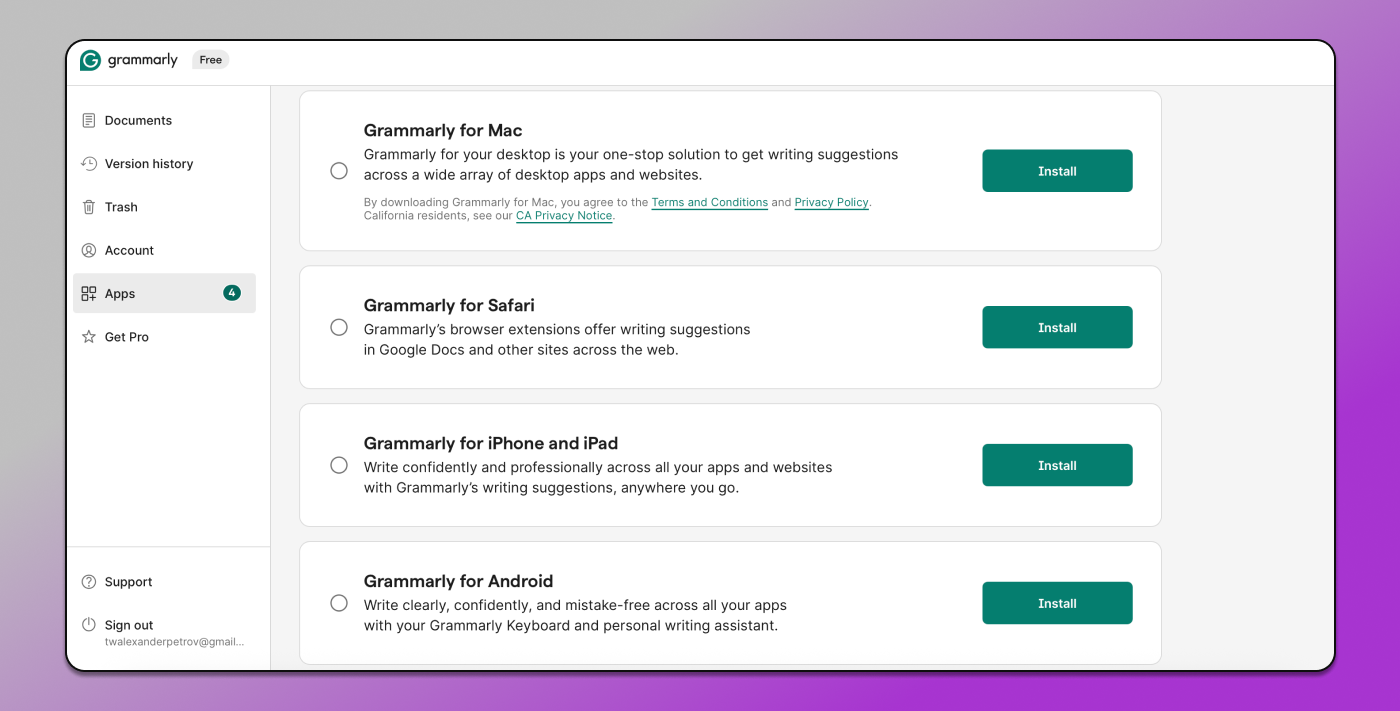

Esse é um plugin baseado em IA para ✍ correção ortográfica e também geração de texto.

Pode parecer algo super útil! Mas como isso pode te expor? O Grammarly é integrado a alguns sites via SDK ou por meio de parcerias. Por exemplo, ele é amplamente usado por plataformas como Shopify, eBay, Amazon e outras grandes empresas.

O Grammarly 🙋♂️ analisa o comportamento do usuário, idioma, velocidade de digitação, combinação de teclados e localização geográfica. O plugin também coleta outros dados:

- Sistema operacional do dispositivo;

- Configurações de idioma;

- Fuso horário;

- Resolução de tela.

Aqui, o vazamento de identidade pode acontecer de duas formas:

- Conflito de dados. O antidetect mostra certos valores de fingerprint para os rastreadores do site, mas o Grammarly (caso você esteja logado em uma conta usada anteriormente) envia outros. Por exemplo, o geo via IP é 🇺🇿 Tashkent, Uzbequistão, o idioma do sistema é 🇷🇺 ru-ru, enquanto o antidetect informa que seu geo é 🇵🇱 Warszawa, Polônia, e o idioma é polski. Essa discrepância chama a atenção para sua conta e, no melhor dos casos, apenas gera verificações adicionais.

- Correlação de tempo entre múltiplos perfis de navegador. Se o Grammarly percebe que um 👯 usuário com características comportamentais idênticas aparece ao mesmo tempo em vários perfis de navegador, ele pode repassar essa informação ao site.

Loom, Zoom, Notion Web Clipper

Todos esses plugins são voltados para 📹 gravação de vídeo — seja da webcam (para videoconferências), seja da tela (por exemplo, para gravar ações do usuário).

Essas extensões também exigem acesso real ao dispositivo e ao sistema operacional. Ou seja, elas não utilizam apenas as funções do navegador, mas também acessam dados do sistema — como tela, câmera, sistema de arquivos, área de transferência etc. Isso permite que elas “enxerguem” o sistema operacional e o hardware reais, mesmo que o navegador esteja mascarado por um antidetect.

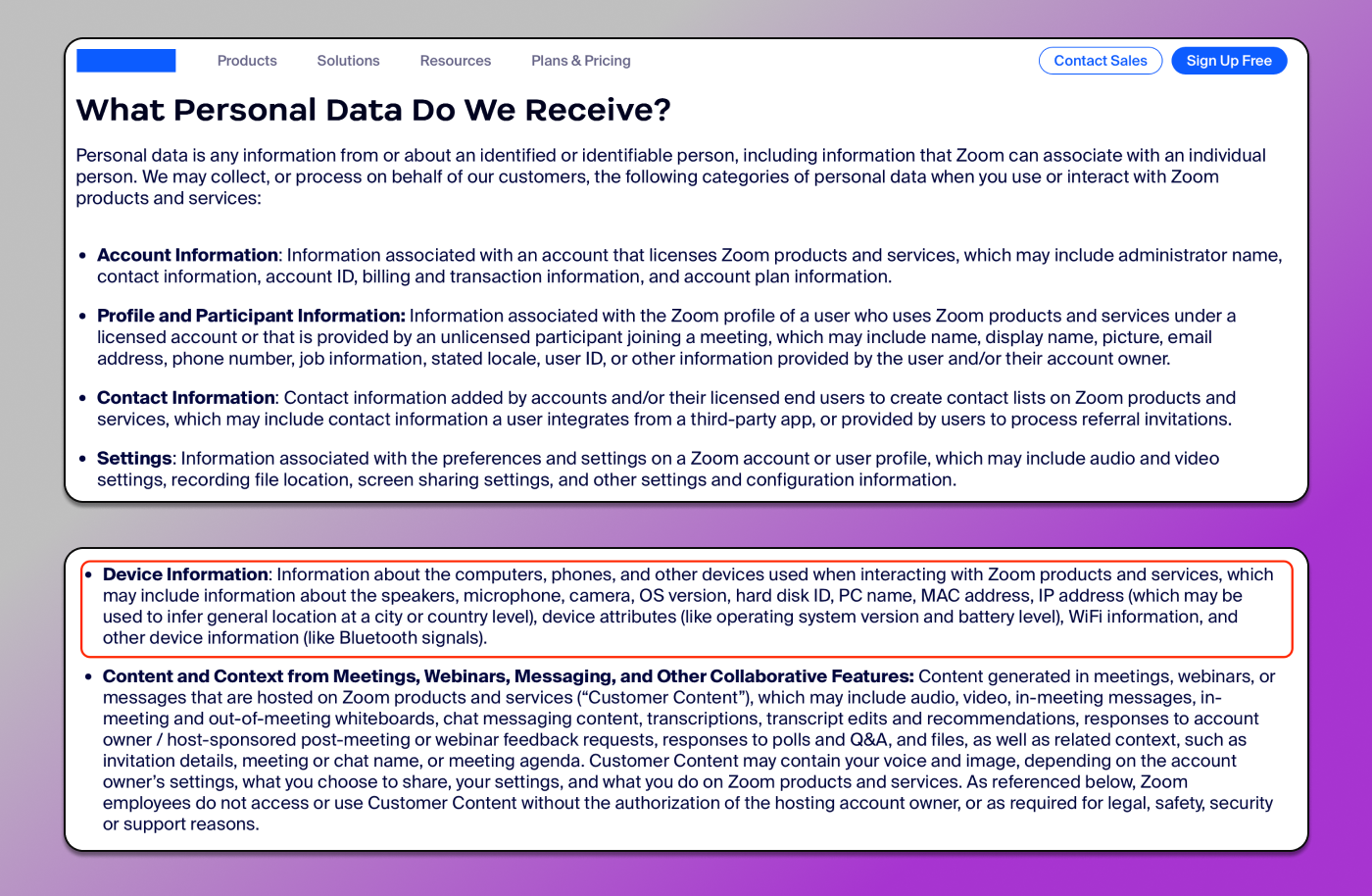

Dados coletados pelo plugin do Zoom.

Mesmo utilizando um antidetect, você está concedendo a essas extensões ⚙️ acesso aos parâmetros reais do seu dispositivo — que podem não coincidir com o que o antidetect está simulando. Por exemplo, um alerta para sistemas antifraude pode ser algo como “o usuário tem um Canvas/WebGL, mas a resolução da tela é diferente”.

Algumas extensões de gravação de vídeo da tela (como o Notion Web Clipper) também acessam a área de transferência e até o sistema de arquivos. Isso é um caminho direto para o deanonym, já que, apesar dos perfis de navegador diferentes, o dispositivo físico é o mesmo.

Tudo isso 🚨 é um sinal claro: “a mesma pessoa está usando o mesmo dispositivo com telas, idiomas e fingerprints diferentes. Isso é multilogin.” E tudo estaria sob controle, se essas extensões não enviassem parte dos dados para sites de terceiros. Por exemplo, o Loom permite incorporar vídeos com análises em sites externos, e o Telemetry ID é transmitido como parte de um carregamento por iframe ou requisição de API. O SDK do Zoom pode estar integrado a outros sites (como portais corporativos), e parte da telemetria é enviada ao dono do site.

Se o usuário estiver logado na extensão (como Zoom ou Notion) e depois acessar outro site que tenha o SDK embutido — esse site pode identificar que se trata do mesmo usuário, mesmo em outro navegador.

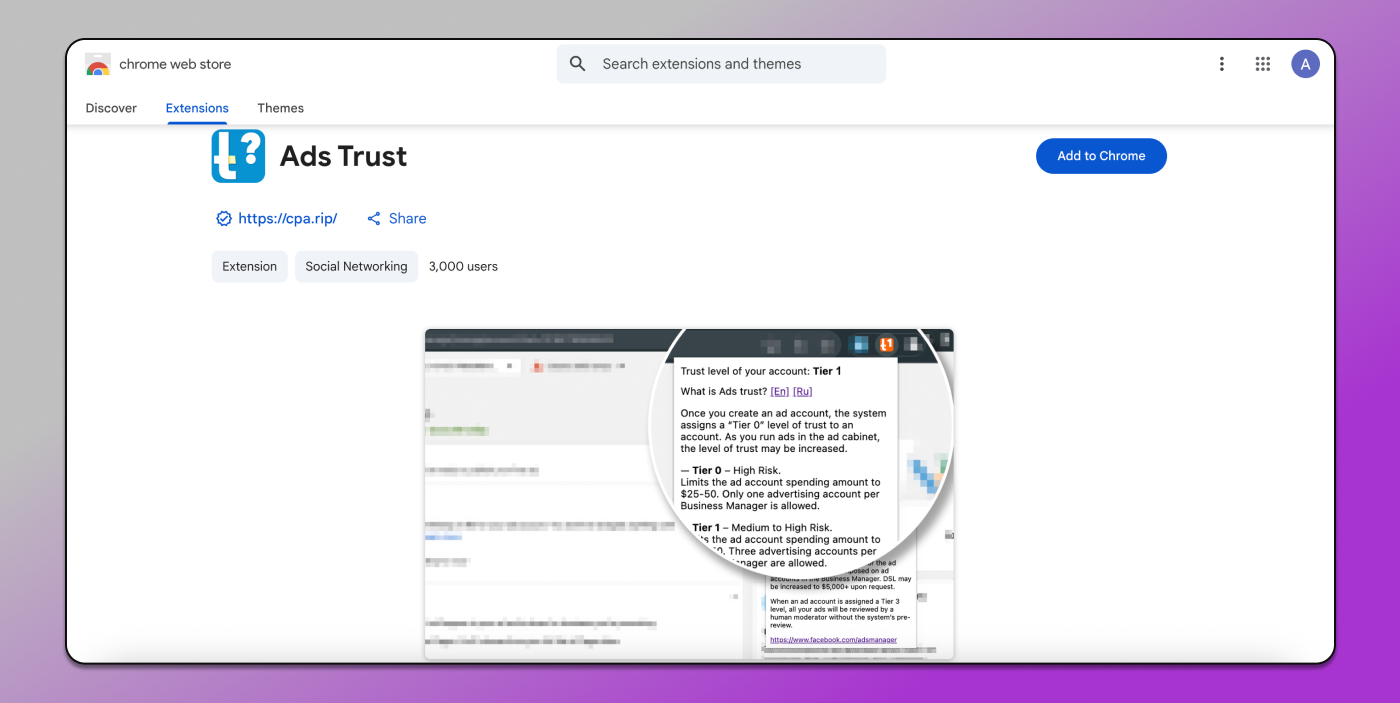

Plugins de arbitragem: Ads Trust, Meta Pixel Helper, Ad Library Cloud e muitos outros

Claro, esses plugins não enviam nenhum dado real sobre o seu dispositivo para terceiros. Também não entram em conflito com nenhum parâmetro do fingerprint. No entanto, os sistemas antifraude aprenderam a reconhecê-los como 🛠 ferramentas-chave utilizadas por fraudadores. Isso é especialmente verdadeiro para as extensões que auxiliam profissionais de arbitragem em suas atividades no Facebook, TikTok e Google.

Isso também vale para extensões que ajudam fraudadores a operar em marketplaces e para quem faz arbitragem em plataformas de apostas.

Se o sistema antifraude notar semelhanças no seu comportamento em diferentes perfis de navegador, a presença dessas extensões só aumentará as suspeitas.

Bloqueadores de anúncios: Adblock, uBlock Origin e outros

Bloqueadores de anúncios interferem no carregamento de scripts, no DOM e no comportamento do navegador. Isso normalmente não é um problema, mas se seu fingerprint já apresentar algumas inconsistências, usar um bloqueador vai amplificá-las. Essas discrepâncias podem deixar o sistema antifraude em alerta.

Por exemplo, se o sistema antifraude perceber uma inconsistência entre a placa de vídeo, a versão do sistema operacional e a velocidade de carregamento do vídeo, isso pode ser atribuído a características do dispositivo. Mas o bloqueio de scripts de análise, combinado com outras discrepâncias, será um gatilho para os sistemas antifraude.

O que fazer?

As recomendações para manter o anonimato decorrem naturalmente do que foi dito acima.

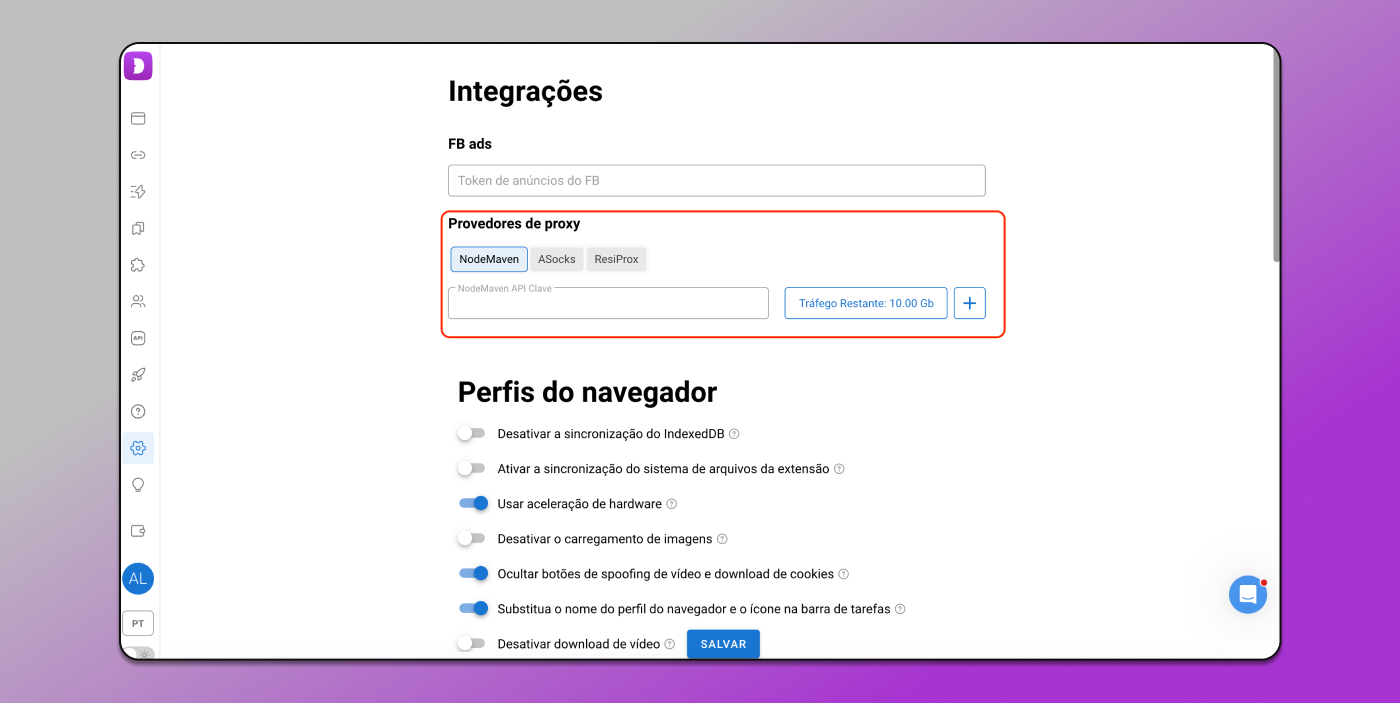

☝️ Não use VPNs de forma alguma. Você pode instalar VPNs em alguns perfis de navegador “apenas para aparência” (para se assemelhar mais à maioria dos usuários). Mas nunca deve ativá-las — use apenas os proxies recomendados. Em alguns antidetects (como o 🚀 Dolphin Anty) há uma seção separada com proxies que são ideais para esse navegador multilogin.

✌️ Carteiras de criptomoedas, Grammarly, Zoom e outras extensões que têm acesso às configurações do dispositivo — não use em perfis antidetect. Sempre que possível, é melhor evitá-las completamente e usá-las apenas em dispositivos nos quais você não faz multi-contas. Se isso não for possível, faça login nesses serviços somente pelo perfil do navegador comum — nunca pelo antidetect.

🙌 Plugins de arbitragem e bloqueadores de anúncios — não os adicione imediatamente. Após fazer login em uma conta, dê um tempo para que o perfil “se acostume” ao navegador. Só depois de um tempo é que você deve adicionar as extensões.

Seguindo todas essas regras, você reduzirá significativamente o risco de ser rapidamente deanonymizado e prolongará a vida útil dos seus multi-contas.